Partout où les gens travaillent, le phishing constitue un problème. Selon une étude de Proofpoint, trois quarts des entreprises ont été touchées par des attaques de phishing en 2020. Ce faisant, les messages frauduleux deviennent de plus en plus ciblés et la présentation des pages infectées de plus en plus professionnelle. Dans notre article, vous apprendrez à reconnaître les attaques de phishing et à protéger vos données.

Qu'est-ce que le phishing ?

Le phishing est l'envoi de faux e-mails et messages dans le but de gagner la confiance des victimes. L'objectif est souvent d'acquérir des données sensibles telles que les codes PIN et les mots de passe des banques en ligne à des fins criminelles. Les liens qui dirigent les victimes vers des sites web contaminés sont utilisés à cette fin. Parfois, les pirates combinent aussi des attaques de phishing et de ransomware ou distribuent un programme qui détruit les ordinateurs.

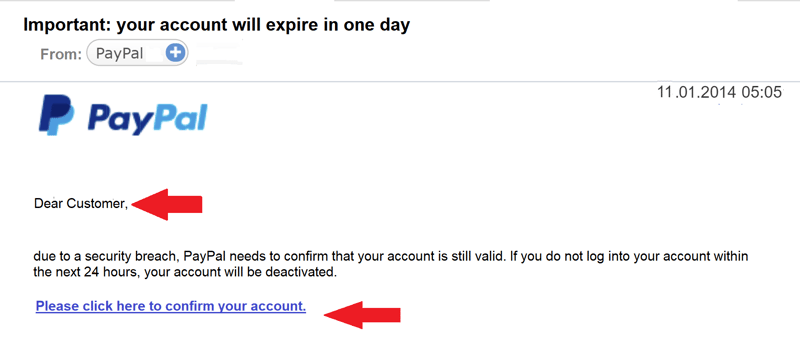

Les attaquants se font souvent passer pour des employés d'organismes ou d'entreprises auxquels ils n'appartiennent pas. Par exemple, ils envoient des e-mails au nom de banques ou de réseaux sociaux. Le plus souvent, ces messages jouent sur les peurs des victimes : par exemple, PayPal menacerait de bloquer le compte si l'utilisateur ne se connecte pas dans les 24 heures.

Le phishing fait donc partie des méthodes d'ingénierie sociale. Les cybercriminels n'utilisent pas les points faibles du code mais s'appuient sur la psyché humaine : en faisant en sorte que les personnes leur fassent confiance, celles-ci livrent volontairement leurs données sensibles.

Il n'est pas rare que les URL des liens de phishing ressemblent aux URL de sites web familiers. Comme la configuration ne diffère pas à première vue, les victimes ne se doutent de rien. Outre cette usurpation de site web, il existe également l'usurpation de domaine, qui consiste à faire apparaître dans l'en-tête des adresses électroniques apparemment familières. Les deux types d'usurpation vont souvent de pair.

Le terme phishing est dérivé du mot anglais fishing, car les attaquants lancent des appâts comme le font les pêcheurs à la ligne pour attirer leurs proies. Le mot a été utilisé pour la première fois par un groupe de pirates informatiques en 1996, lorsqu'ils ont volé les noms d'utilisateurs et les mots de passe d'AOL avec le logiciel malveillant AOHell. Ils ont remplacé la lettre initiale "f" par "ph" en référence au phreaking, une forme ancienne d'attaque par laquelle des criminels détournaient des lignes téléphoniques analogiques.

Quels sont les différents types de phishing ?

Dans toutes les attaques de phishing, les criminels tentent de gagner la confiance des victimes. Il existe différents types d'attaques de phishing en fonction du groupe cible :

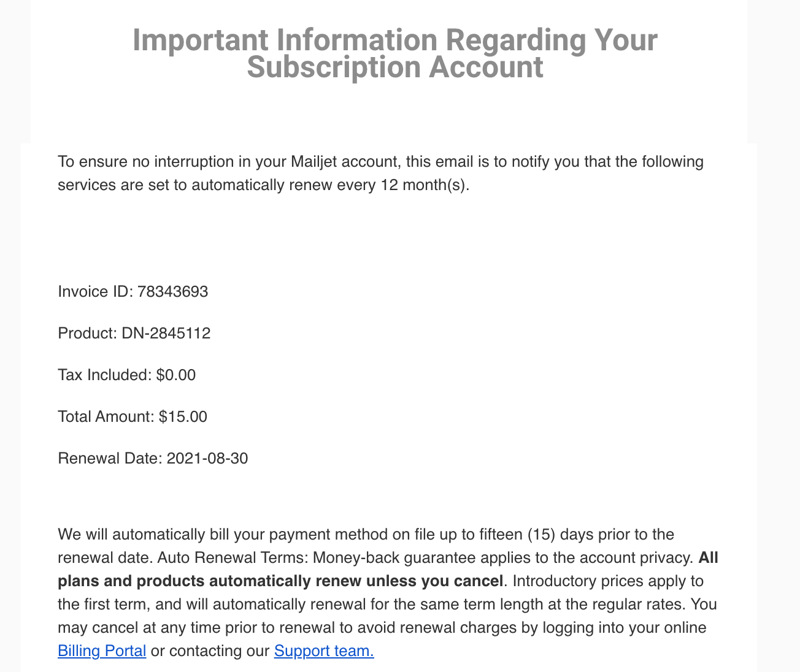

Phishing classique - Les e-mails de phishing traditionnels sont envoyés des milliers de fois à des expéditeurs aléatoires. Les expéditeurs se déguisent en plateformes utilisée par des millions de personnes, par exemple PayPal ou Amazon : il y a donc de grandes chances de trouver des victimes même sans ciblage précis. Les destinataires sont souvent invités à changer ou à confirmer leur mot de passe en raison d'un vol de données présumé.

Spear phishing - Contrairement au phishing classique, le spear phishing (« pêche au harpon ») cible certaines personnes ayant un rôle clé au sein d'une entreprise. Il s'agit généralement d'administrateurs ou de responsables informatiques. L'analogie avec le harpon désigne l'accent mis sur les utilisateurs individuels. De leur côté, les pirates se font souvent passer pour des sociétés informatiques dont les logiciels sont utilisés par les entreprises ciblées.

Whaling - Le whaling (« chasse à la baleine ») concerne les baleines, soit le plus gros animal marin. Les directeurs, les responsables ou les chefs de service reçoivent des messages déguisés en courriels internes ou en courriels de partenaires commerciaux de confiance. Il n'est pas rare que les pirates parcourent au préalable les profils des victimes sur les réseaux sociaux et copient d'anciennes photos ou lisent d'anciennes conversations. Cela les fait apparaître comme les plus dignes de confiance.

94 % de toutes les attaques de phishing sont menées par le biais d'e-mails, mais il existe également d'autres types de phishing :

Le smishing (phishing par SMS) - dans ce cas, les attaquants contactent leurs victimes par SMS. Comme dans le cas du phishing classique, un lien mène à un site web infecté ou lance le téléchargement d'un logiciel malveillant.

Vishing (phishing vocal) - dans cette escroquerie, les criminels appellent et se font passer pour des agents de police, des employés de banque ou des techniciens informatiques, par exemple. De cette façon, ils persuadent les gens de leur confier leurs données.

Comment reconnaître les e-mails de phishing ?

Les courriels de phishing ne peuvent pas toujours être distingués de courriels normaux au premier coup d'œil. De nombreux pirates créent des logos, des mises en page et des signatures trompeurs. Cependant, vous ne devez jamais saisir de données sensibles ou cliquer sur des hyperliens si vous remarquez ces signes :

E-mails d'entreprises ayant des domaines ordinaires

Les entreprises et les autorités publiques n'utilisent jamais de domaines de messagerie ordinaires tels que @free.fr ou @gmail.com, mais leurs propres domaines tels que @CompanyXY.com. Par conséquent, faites attention non seulement à l'expéditeur, mais aussi au domaine. Supprimez tous les e-mails dont la source n'est pas clairement identifiable.Adresses génériques

Pour les demandes légitimes, les entreprises s'adressent à leurs clients par leur nom ou leur nom d'utilisateur. Les formulations génériques telles que "Cher utilisateur", "Cher client" ou "Bonjour à tous" sont le signe d'une escroquerie. Si vous n'êtes pas certain que le courriel que vous recevez provient d'une source fiable, prenez contact avec un interlocuteur responsable au sein de l'entreprise avant d'engager toute action.Fautes de grammaire et d'orthographe

Les entreprises professionnelles font attention à employer une formulation correcte. Bien que des erreurs puissent toujours se glisser malgré la vérification orthographique, si le texte est truffé de phrases incorrectes dans un mauvais anglais ou français, il est très probable qu'il provienne de pirates informatiques. Il est conseillé de supprimer également ces e-mails.Demandes de paiement par e-mail

Dans les attaques généralisées de phishing, les cybercriminels se font souvent passer pour des agences de recouvrement de créances ou des cabinets d'avocats. Ils menacent la plupart du temps les destinataires de frais de suivi élevés s'ils ne paient pas une dette prétendument due : mais les cabinets d'avocats réputés ne prennent contact que par courrier postal. Ici aussi, il est préférable de supprimer le courriel.E-mails avec pièces jointes

Les banques et les compagnies d'assurance n'envoient généralement pas de fichiers en pièces jointes. Au contraire, les clients téléchargent les documents requis sur le site web de l'entreprise après s'être connectés. En particulier, les fichiers portant l'extension .ZIP, .EXE ou .RAR ne doivent jamais être téléchargés, exécutés ou décompressés.Les URLs qui ne correspondent pas

Si vous passez le pointeur de la souris sur un lien, l'URL qui s'affiche doit correspondre à l'URL du site web vers lequel le lien mène. S'il s'agit de deux adresses différentes, vous avez probablement affaire à un site web infecté. Fermez immédiatement les sites web non fiables.Demandes de PIN et de mots de passe via un lien

Parmi les attaques de phishing les plus dévastatrices figurent les escroqueries liées aux services bancaires en ligne. Le plus souvent, l'e-mail contient un lien vers un site Web qui ressemble beaucoup à la page principale de la banque. Si la victime se connecte, les pirates ont accès au compte concerné.Votre banque ne vous demandera jamais par e-mail de vous connecter à la banque en ligne via un lien. Par conséquent, ignorez tout message requérant une action de ce type.

Les attaques de phishing célèbres

Les attaques de phishing sont aussi vieilles qu'Internet. Ces dernières années cependant, les pirates se sont de plus en plus concentrés sur des victimes rentables préalablement déterminées. Ces attaques de phishing sont entrées dans l'histoire :

Le ver informatique Loveletter a causé environ 10 milliards de dollars de dommages à partir de mai 2000. Un étudiant philippin en informatique a distribué un e-mail dont l'objet était "ILOVEYOU". Toutes les personnes ayant cliqué sur la pièce jointe ont installé un logiciel malveillant qui a supprimé de nombreux fichiers. Loveletter a été le premier cas de phishing à recevoir une attention mondiale.

Entre 2013 et 2015, Facebook et Google ont reçu de fausses factures d'un fraudeur lituanien qui les envoyait au nom de leur partenaire commercial Quanta. Il a généré 100 millions de dollars avant d'être arrêté.

La banque belge Crelan a perdu plus de 70 millions d'euros en 2016 à cause d'un cas de spear phishing. Les pirates se sont fait passer pour des PDG et ont obtenu du département financier qu'il transfère de l'argent sur des comptes étrangers.

Grâce au spear phishing, les cybercriminels ont réussi à désactiver l'infrastructure informatique, les systèmes SCADA et donc le réseau de distribution des trois principaux fournisseurs d'électricité ukrainiens en 2015. En conséquence, plus de 200 000 personnes ont été privées d'électricité pendant six heures.

Que faire en tant que victime d'une attaque de phishing ?

Si vous avez été victime d'un courriel de phishing, vous devez essayer de minimiser les dégâts :

Changez immédiatement les mots de passe des comptes affectés (par exemple, Amazon). Si vous le faites peu de temps après l'incident, il y a de fortes chances que vous vous en tiriez sans aucune conséquence. Néanmoins, gardez un œil sur les tentatives de connexion suspectes dans les jours à venir.

Si vous ne pouvez plus vous connecter parce que les pirates ont déjà changé votre mot de passe, il est préférable de contacter l'entreprise par téléphone pour faire bloquer votre compte et annuler tous les achats effectués depuis l'incident.

Si vous avez téléchargé ou ouvert une pièce jointe suspecte, cessez d'utiliser l'ordinateur pour le moment. Confiez-le plutôt à un professionnel qui pourra déterminer s'il est infecté par des logiciels malveillants tels que des chevaux de Troie.

Si votre compte bancaire est affecté, bloquez immédiatement l'accès aux services bancaires en ligne et prévenez votre banque. Déposez également une plainte.

Si vous avez subi un préjudice financier, contactez un avocat spécialisé dans la cybercriminalité.

En principe, la banque est tenue en vertu de l'article 675u du code civil allemand (BGB) de rembourser le montant volé en cas de compte piraté. Cependant, selon le §675V, la banque a une créance de dommages et intérêts contre le titulaire du compte si celui-ci a agi avec une négligence grave, de sorte que les créances sont compensées. C'est au tribunal de décider dans quelle mesure une attaque de phishing constitue une négligence grave. Les personnes concernées devraient donc consulter un avocat le plus tôt possible.

Prévention du phishing : comment protéger vos données

Ne cliquez jamais sur des liens suspects. Lorsque vous cliquez sur des liens, recherchez les sites web sûrs (un cadenas vert à gauche de l'URL sur la plupart des navigateurs).

Les applications sérieuses ne fonctionnent pas avec des fenêtres pop-up. Par conséquent, ne saisissez jamais de données sensibles dans les fenêtres pop-up et il est préférable de les contrer à l'aide d'un bloqueur de pop-up.

Utilisez un bon filtre anti-spam pour votre messagerie électronique. Notez toutefois que même les meilleurs filtres ne reconnaissent pas tous les e-mails de phishing.

Les gestionnaires de mots de passe ne saisissent le mot de passe que si l'URL actuel correspond à celui qui a été enregistré. Ils offrent donc une bonne protection contre l'usurpation de site web.

Faire en sorte que les e-mails s'affichent sous forme de texte plutôt qu'au format HTML. Cela réduit le risque de cliquer accidentellement sur des liens dangereux. Cependant, les images provenant d'e-mails légitimes ne s'affichent souvent pas correctement de cette manière.

Mettez régulièrement à jour vos programmes antivirus.

Faites des sauvegardes régulières de vos données. Cela permettra de limiter les dégâts en cas d'attaque.

Dans cet email, le logo PayPal semble authentique. Cependant, l'adresse au destinataire et l'adresse électronique non concordante révèlent qu'il s'agit d'un courriel de phishing.

Conclusion

Les attaques de phishing comptent parmi les cyberattaques les plus courantes. Les pirates exploitent la crédulité de leurs victimes pour obtenir des identifiants de connexion. Vous devez vous méfier tout particulièrement des demandes de mots de passe par courrier électronique. Si vous ne cliquez que sur les liens familiers, mettez régulièrement à jour vos programmes antivirus et n'ouvrez les pièces jointes des e-mails qu'après avoir vérifié l'expéditeur, vous minimisez vos risques. Si vous avez été victime d'une attaque de phishing, des spécialistes en informatique et des experts juridiques peuvent vous aider à limiter les dégâts.

Questions fréquemment posées

Les e-mails de phishing ne sont pas nécessairement immédiatement reconnaissables. Toutefois, en y regardant de plus près, on découvre des signes suspects, tels que des adresses générales (« Cher utilisateur »), des textes de mauvaise qualité et des liens qui ne correspondent pas au site web cible. Il convient également d'être prudent avec les pièces jointes et avec les domaines de messagerie qui ne comportent pas le nom de l'entreprise.

Si vous pouvez toujours vous connecter à votre compte, changez le mot de passe immédiatement. Si cela n'est plus possible, contactez la plateforme ou l'entreprise et faites bloquer le compte. Si vous avez subi un préjudice financier, contactez un avocat et signalez l'incident.

Les filtres anti-spam des messageries électroniques offrent une certaine protection contre les e-mails de phishing, tandis que les antivirus et les logiciels anti-malware détectent les pièces jointes et les liens dangereux. Les gestionnaires de mots de passe vous offrent une arme supplémentaire contre le phishing, car ils ne remplissent le masque de saisie que s'ils reconnaissent l'URL transmise.