Qu’est-ce qu’une attaque DDoS ? Explication et mesures de sécurité

En juillet 2021, le service de sécurité Cloudflare a bloqué une attaque DDoS record, au cours de laquelle les pirates informatiques ont émis plus de 17 millions de requêtes par seconde. Ce n’est pas un cas isolé : rien qu’en 2020, près de 10 millions d’attaques DDoS ont été enregistrées – la tendance est à la hausse.

Ce qui rend ce type d’attaque si insidieux, c’est entre autres son caractère soi-disant aléatoire. Les attaques DDoS ne cherchent pas avant tout à s’emparer des données mais plutôt à perturber les services et rendre les sites inaccessibles. Dans notre article, vous apprendrez qui se cache derrière les attaques DDoS, comment elles se déroulent et comment s’en protéger.

DDoS – De quoi s’agit-il ?

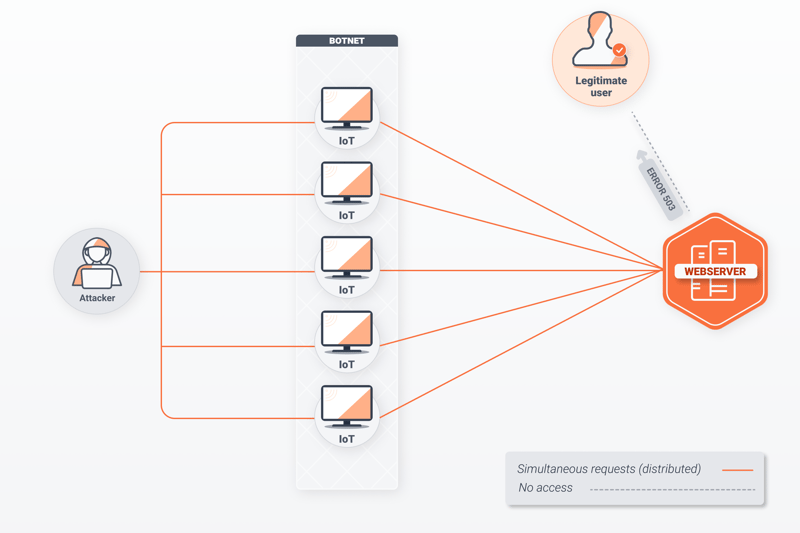

Une attaque par déni de service (ou DDoS - Distributed Denial of Service) est une cyberattaque visant à rendre un service indisponible (en anglais : denial of service). Des millions d’ordinateurs attaquent la même cible en envoyant de manière simultanée des messages depuis différents endroits (en anglais : distributed). Sous le poids de ces requêtes, le serveur s’effondre, rendant le site Web/l’application inaccessible à tous les autres utilisateurs. Lorsque quelqu’un les consulte, en général le message d’erreur HTTP 503 Service non disponible apparaît. Dans d’autres cas, la page se charge de manière particulièrement lente.

Bien souvent, le réseau informatique qui attaque est composé d’ordinateurs piratés (Botnet ou « réseau zombie »). Les propriétaires téléchargent alors par erreur des logiciels malveillants et ne se rendent peut-être même pas compte que leur ordinateur infecté est en train de subir une attaque DDoS. Les véritables responsables de l’attaque se trouvent souvent à plusieurs milliers de kilomètres de distance.

Au cours de la dernière décennie, les applications Smart Home telles que les caméras connectées, les capteurs, les Smart TV et les lumières ont été de plus en plus utilisées à cette fin par les pirates. Cela s’explique par le fait que leurs protocoles de sécurité sont particulièrement défaillants. De nos jours, les cybercriminels n’ont même plus besoin d’envoyer eux-mêmes des logiciels malveillants afin de créer un botnet. Sur le Darknet, il est possible de louer des réseaux de bots DDoS-as-a-Service à des prix plutôt abordables.

Que visent les attaques DDoS ?

Les bots s’attaquent à différents niveaux de protocoles de réseau et utilisent différentes failles pour paralyser le trafic de données. Les cibles de ces attaques sont généralement des entreprises, souvent des plateformes, des fournisseurs de services Cloud ou des banques. Les raisons qui se cachent derrière de telles attaques sont nombreuses :

Éliminer la concurrence : d’après une enquête menée en 2017, plus de 40 entreprises pensaient que leurs concurrents étaient à l’origine des attaques DDoS dirigées contre elles. Si l’infrastructure informatique est paralysée, une entreprise perd sa réputation et, à terme, ses clients.

Faire du chantage aux entreprises : Il n’est pas rare que les pirates réclament une rançon pour stopper une attaque DDoS ou l’utilisent comme menace si l’entreprise ne paie pas la somme demandée avant une certaine échéance.

Saboter des gouvernements et des organisations : Il arrive que ce soient des raisons idéologiques qui poussent les pirates à agir, par exemple lorsque les attaques sont dirigées contre des partis mais aussi des institutions politiques ou financières. Dans d’autres cas, ce sont des organismes gouvernementaux qui sont à l’origine de ces attaques. Par exemple, la Corée du Nord est soupçonnée d’avoir régulièrement attaqué de cette manière son ennemi principal, la Corée du Sud, depuis 2000.

Détourner l’attention de l’équipe informatique : Les pirates conjuguent de plus en plus souvent les attaques DDoS avec d’autres formes de cyberattaques, comme par exemple avec des ransomware (rançongiciel). L’attaque ne représente alors qu’un piège pour que les ressources informatiques de l’entreprise se concentrent sur la surcharge de requêtes. Pendant ce temps, les pirates introduisent des logiciels malveillants dans l’infrastructure informatique ou volent des données sensibles sans aucun problème.

Comment mesure-t-on la force des attaques DDoS ?

Il existe deux paramètres sur la base desquels les experts classent les attaques DDoS :

Volume

Mesuré en mégabits par seconde (Mbps), gigabits par seconde (Gbps) ou térabits par seconde (Tbps), ce paramètre indique la quantité de données avec laquelle les attaquants submergent leurs victimes. Bien que quelques grandes attaques DDoS de l’ordre du Tbps aient eu lieu ces dernières années et aient été largement médiatisées, selon une analyse menée par Netscout, la plupart d’entre elles représentent un volume inférieur à 1 Gbps.Vitesse

Ce paramètre indique la vitesse à laquelle les bots transmettent les paquets de données. Selon Netscout, la majorité des attaques DDoS se situent entre 10 et 100 kpps (milliers de paquets par seconde).

Comment se déroule une attaque DDoS ?

Pratiquement toutes les applications Internet ont recours à l’architecture client-serveur. Un ordinateur (client) envoie une demande à un autre ordinateur (serveur), par exemple lorsqu’un utilisateur entre une adresse mail.

En principe, les serveurs ont une bande passante de plusieurs gigabits par seconde (Gbps). Ils sont donc en mesure de traiter des milliers de demandes. Mais si le trafic dépasse les limites supérieures, chaque serveur se retrouve en difficulté. On peut se représenter cela comme une route sur laquelle trop de voitures veulent circuler. Même sur une autoroute, de longs embouteillages finissent par se former.

Quelle que soit la technique utilisée, une attaque DDoS se produit toujours dans le même ordre :

- 1.

Les pirates infectent des ordinateurs/appareils IoT étrangers avec des logiciels malveillants et forment un botnet.

- 2.

Lorsque suffisamment d’ordinateurs sont sous leur contrôle, ils émettent à chaque nœud l’ordre de lancer l’attaque.

- 3.

Les nœuds lancent un script qui envoie de manière automatique des requêtes aux victimes. Ils ont fréquemment recours à des techniques dites d’amplification afin de générer un volume encore plus important que celui des paquets de données envoyés.

- 4.

Si les personnes concernées ne remarquent pas l’attaque à temps, leur serveur cessera tôt ou tard de fonctionner ou ne fonctionnera que très lentement. Par exemple, le streaming de vidéos n’est plus possible ou les processus de paiement ne peuvent plus être effectués. Dans le pire des cas, c’est l’ensemble du site Web qui est hors ligne.

- 5.

Une attaque peut durer pendant des jours. Les pirates ne s’arrêtent en général pas d’eux-mêmes tant que leur demande n’est pas satisfaite.

- 6.

Bien souvent, les victimes ne parviennent à rediriger le trafic malveillant ainsi qu’à rétablir le service qu’avec l’aide de professionnels. Contrairement à d’autres types de cyberattaques, les attaques DDoS ne consistent pas à supprimer les fichiers infectés. Le seul moyen pour mettre fin à une attaque est de bloquer les bots et de rediriger le trafic malveillant.

Quels types d’attaques DDoS existe-t-il ?

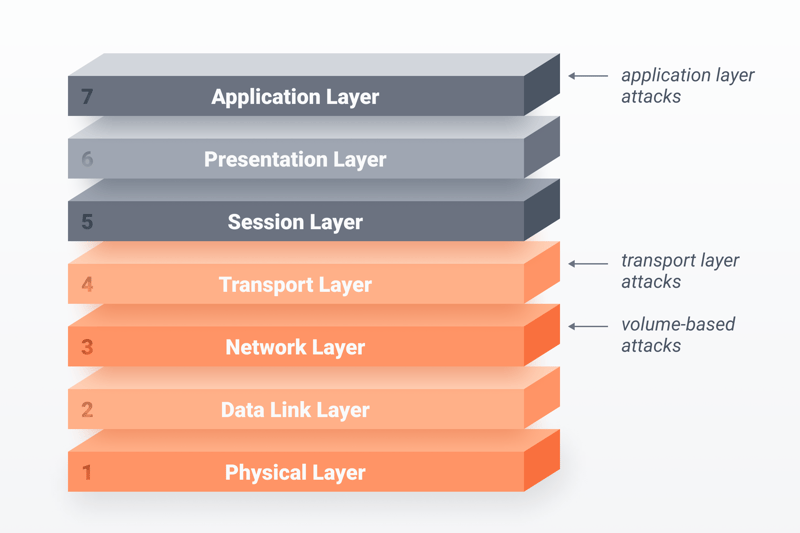

Les protocoles Internet sont composés de plusieurs couches, chacune gérant un aspect de transport de données. Le modèle OSI (voir l’image ci-dessous) décrit cette structure en attribuant une fonction à chaque couche. Selon leur type, les attaques DDoS concernent différentes couches et interfaces. En règle générale, les experts informatiques classent les attaques DDoS dans les catégories suivantes :

Les attaques basées sur le volume (volumetric attacks) ciblent la bande passante et génèrent un trafic considérable qui épuise la bande passante disponible. Cela empêche le serveur de répondre à des demandes légitimes. Les floods UDP et DNS font partie de ce groupe.

Les attaques de protocole (protocol attacks) profitent des faiblesses de la couche de réseau et de la couche de transport (couches 3 et 4 du modèle OSI). En envoyant des requêtes incomplètes ou erronées, elles surchargent les serveurs et les firewalls par un nombre croissant de connexions ouvertes. Cette catégorie comprend les SYN floods, les attaques du Ping de la mort (Ping of Death) et les attaques Smurf.

Les attaques d’application (application attacks) sont dirigées contre la couche d’application (couche 7 du modèle OSI) et consomment de la mémoire ainsi que d’autres ressources. Les plus fréquentes sont ce qu’on appelle les floods HTTP et slowloris.

Les attaques multi-vectorielles ne peuvent pas être clairement attribuées à un type. Les pirates utilisent plusieurs portes d’entrée dans le réseau et visent plusieurs ports, en combinant par exemple des attaques de protocole et d’application. On les considère comme particulièrement difficiles à bloquer et nécessitant un plan bien pensé et à plusieurs niveaux.

DDoS-Angriffe richten sich je nach Art gegen unterschiedliche Schichten der Internetprotokolle

Aperçu des types d’attaques DDoS

Dans la partie suivante, nous vous présentons de manière plus détaillée quelques exemples de types d’attaques DDoS et expliquons leur fonctionnement :

Floods UDP

L’UDP est un protocole sans connexion de la couche de transport qui fonctionne sans three-way handshake (négociation en trois étapes). Lors des floods UDP, les pirates informatiques submergent les ports d’un serveur avec de gros paquets UDP jusqu’à saturation de la bande passante. Par ailleurs, les firewalls tombent souvent en panne étant donné qu’ils génèrent un message d’état à chaque requête. Les adresses IP sont souvent “spoofées” (de l’anglais to spoof :« falsifier »).

Réflexion DNS

Les serveurs DNS traduisent les URL en adresses IP à partir de chiffres tels que 96.92.212.183. Lorsqu’un client rentre le nom du site web expert.de dans son navigateur, le serveur répond avec l’adresse IP associée. Lors des attaques par réflexion DNS, les cybercriminels ont recours à des techniques d’amplification en envoyant aux serveurs DNS ouverts de nombreuses requêtes falsifiées avec l’adresse IP de leurs victimes. Le serveur répond par un flot d’informations qui fait chuter le trafic.

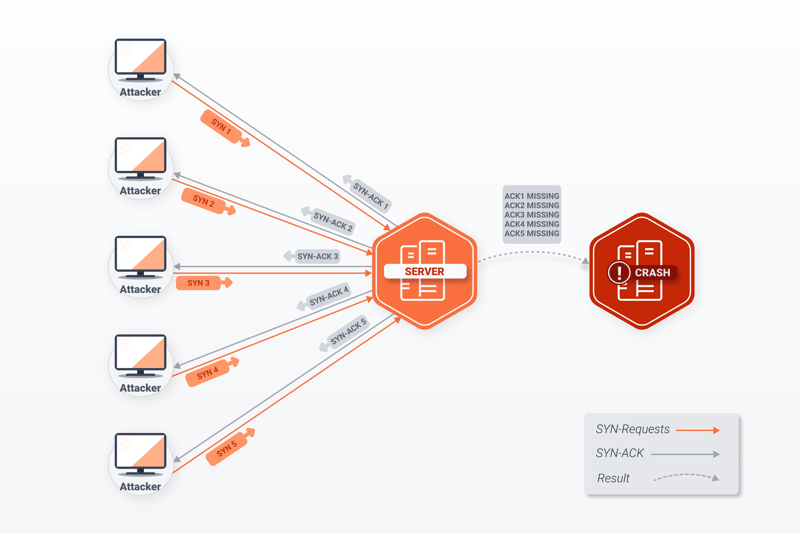

Floods SYN

Contrairement au protocole UDP, le protocole TCP prévoit d’établir une connexion avec handshake (poignée de main). Le client envoie un message SYN (synchronize) auquel le serveur répond par une confirmation SYN-ACK (synchronize acknowledgement), à la suite de quoi une confirmation ACK est envoyée par le client. En cas d’absence de confirmation ACK, la connexion n’est pas établie. Les requêtes ouvertes entraînent une surcharge.

Attaques du Ping de la mort (Ping of Death)

Le protocole ICMP (Internet Control Message Protocol) dispose d’une fonction de contrôle au sein du protocole Internet IPv4. Ce que l’on appelle les “Pings” servent entre autres à échanger des messages d’erreur. L’IPv4 limite la taille des paquets à 65.535 octets maximum. Lors d’une attaque du Ping de la mort, les pirates submergent un serveur de paquets trop volumineux qui, pour se dissimuler, arrivent dans de nombreux petits sous-paquets. Si le serveur tente de les réassembler, il s’effondre.

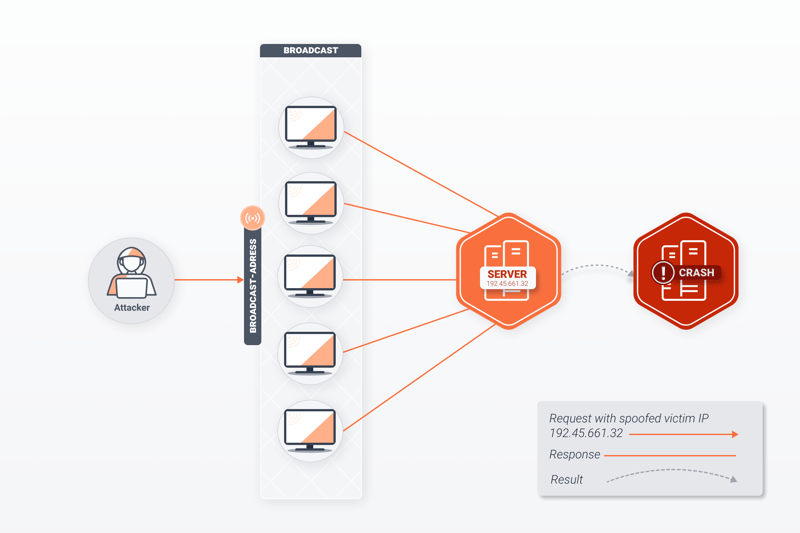

Attaques Smurf

Même lors d’une attaque Smurf, les bots envoient des paquets ping. Contrairement au Ping de la mort, ils ne sont pas erronés. La requête ping est envoyée à l’adresse de diffusion d’un réseau avec l’adresse IP falsifiée de la victime. Chaque ordinateur de ce réseau répond à la requête supposée, ce qui génère un pic de trafic sur le serveur concerné. Le nom Smurf (en anglais : « Schtroumpf ») fait référence aux nombreux petits attaquants qui bloquent quand même ensemble une bande passante importante.

Floods HTTPS

Les navigateurs Internet tels que Chrome ou Mozilla opèrent dans la couche d’application. Ils émettent des requêtes GET ou POST au sein du protocole HTTP afin d’obtenir des données statiques ou dynamiques (images, vidéos) de serveurs. Dans le cas des floods HTTP, ces requêtes de bot sont dirigées contre un serveur qui ne répond plus à d’autres requêtes provenant d’utilisateurs légitimes. Comme elles ne se distinguent pas des requêtes normales, il est difficile de s’en défendre.

Slowloris

Les slowloris concernent également le protocole HTTP et donc la couche d’application. Contrairement aux floods HTTP, les pirates envoient des requêtes avec des headers erronés. Les connexions ouvertes paralysent le serveur. Les slowloris se déroulent généralement plus lentement que les autres attaques DDoS mais peuvent en revanche perturber le trafic longtemps.

Attaques DDoS connues

La numérisation qui a accompagné la pandémie liée au coronavirus a fait augmenter les attaques DDoS. Rien qu’entre janvier et mars 2020, une augmentation de 55 % a été enregistrée selon l’entreprise de sécurité informatique F5 Labs. Voici quelques-unes des attaques qui ont fait la une des journaux :

En 1996, lors de la première attaque DDoS au monde, les pirates ont attaqué le fournisseur d’accès à Internet Panix basé à New York en se faisant passer pour des personnes de confiance grâce à une fausse adresse IP (spoofing). Ils ont ensuite utilisé la technique du flood SYN, décrite ci-dessus, pour submerger le serveur de faux paquets de données. Les serveurs de Panix ont été hors service pendant 36 heures, empêchant les clients de se connecter à Internet.

En novembre 2016, la Commission européenne a été victime d’une attaque DDoS du célèbre botnet Mirai. Un mois plus tôt, les mêmes pirates avaient provoqué l’effondrement de l’ensemble de l’infrastructure Internet du Liberia, un pays d’Afrique, en détournant des appareils IoT et en les utilisant comme bots.

En septembre 2017, la plus grande attaque DDoS de tous les temps a eu lieu, visant les serveurs de Google. Les paquets falsifiés UDP ont touché 180 000 serveurs. Malgré la puissance des attaquants, Google a été en mesure de se défendre avec succès et n’a rendu l’incident public qu’en 2020.

En février 2018, une attaque DDoS dite Memcached a paralysé la plateforme de développement très appréciée de GitHub. Des cybercriminels ont piraté des serveurs Memcached, qui stockent des données provenant de systèmes de bases de données, et ont envoyé des requêtes avec des adresses IP falsifiées. Le volume s’élevait à 1,3 Tbps. Malgré cela, GitHub a été en mesure de repousser le flot de données en l’espace de 20 minutes.

Comment se protéger contre une attaque DDoS ?

Étant donné que les attaques DDoS sont très complexes, toutes les stratégies de défense contiennent plusieurs niveaux. Les entreprises et les organisations devraient avant tout développer une stratégie à un stade avancé afin de pouvoir réagir rapidement en cas de problème. Les mesures efficaces comprennent en général les points suivants :

- 1.

Augmenter la bande passante : En cas d’attaques de l’ordre du Tbps, même la plus grande bande passante ne suffira pas. Contre les petites attaques, il est toutefois tout à fait avantageux que le serveur ne chute pas immédiatement en cas de pic de trafic. De nombreux services Cloud, qui disposent d’une bande passante considérable et de serveurs redondants, sont en mesure de répartir le trafic malveillant, de sorte que l’application reste disponible pour les utilisateurs légitimes.

- 2.

Configurer correctement les firewalls et les routeurs : Il est possible de configurer les firewalls et les routeurs de manière à bloquer les adresses IP non valides et à avoir des seuils bas pour les paquets UDP, ICMP et SYN. Cependant, cette méthode est inutile si les pirates utilisent des adresses IP spoofées. En revanche, avec le soi-disant routage “trou noir” (blackhole), tous les paquets sont rejetés et finissent dans un “trou noir”. Cette méthode est surtout utile pour protéger un réseau plus important lorsque seuls quelques serveurs au sein du réseau sont concernés.

- 3.

Surveiller le trafic : Les pics de trafic inhabituels font partie des premiers signes d’une attaque DDoS. Lorsque la source malveillante est identifiée, le trafic provenant de cette adresse est redirigé.

- 4.

Mettre en œuvre le modèle de sécurité confiance zéro (zero-trust) : En choisissant ce modèle, on évite la probabilité que son réseau soit détourné à des fins d’attaques DDoS. Cela ne permet certes pas de repousser les attaques DDoS dirigées contre sa propre organisation mais cela empêche néanmoins les pirates d’accéder à des ressources potentielles pour lancer des attaques DDoS contre d’autres. Cette mesure contient une authentification à deux facteurs pour le réseau local et les services VPN, ainsi que les filtres anti-spam, les firewalls et les logiciels anti-malware. D’autres possibilités sont le géoblocage afin de bloquer les requêtes qui proviennent de certaines régions. Toutefois, cela exclut également les utilisateurs légitimes dans ces pays.

- 5.

Choisir un fournisseur d’accès à Internet offrant une bonne protection contre les DDoS : La soi-disante redondance ISP signifie qu’en cas d’attaque, les clients d’un fournisseur d’accès à Internet sont redirigés vers un autre fournisseur pour assurer que leurs services restent bien accessibles.

Conclusion

Les attaques DDoS resteront l’une des menaces informatiques les plus importantes au cours de la prochaine décennie. Comme ceux qui se cachent derrière ces attaques utilisent des ordinateurs détournés, il est difficile d’empêcher une attaque dès le début. Le seul moyen de défense efficace consiste à créer des systèmes informatiques résilients qui identifient et détournent le trafic malveillant à temps.

Questions fréquentes

Lors d’attaques DDoS, les pirates informatiques submergent des serveurs étrangers avec des paquets de données. Pour ce faire, ils utilisent des réseaux de bots composés d’ordinateurs infectés, souvent répartis à travers le monde entier. Les serveurs des victimes ne peuvent plus répondre aux requêtes légitimes, ce qui rend le site Web inaccessible.

Les motifs des pirates varient des intérêts financiers au désir de nuire à une entreprise ou à une institution pour des raisons idéologiques. Ils réclament souvent une rançon pour mettre fin à l’attaque. Il arrive qu’ils combinent les attaques DDoS avec des attaques de ransomware (rançongiciel) ou bien qu’ils détournent l’attention de l’équipe informatique pour voler des données sensibles sans aucun problème.

Étant donné que les attaques DDoS ont souvent lieu à plusieurs niveaux, toute stratégie de défense efficace doit prendre en compte de nombreux éléments. Il est entre autres nécessaire d’identifier et de rediriger immédiatement le trafic suspect. Il est également utile de configurer correctement le routeur afin qu’il rejette en avance certains paquets défectueux.