Accès par "force brute" : lors d'une attaque par force brute, les cybercriminels tentent de deviner le mot de passe d'un compte. Pour ce faire, ils n'utilisent pas de techniques sophistiquées mais essaient de manière automatique des chaînes de caractères aléatoires et des mots de passe fréquemment utilisés. Lisez notre article sur les méthodes qu'ils utilisent et sur la manière dont vous pouvez minimiser les risques en tant qu'utilisateur.

Les boutiques en ligne, les plateformes et même les réseaux internes des entreprises reposent généralement sur des comptes protégés par un mot de passe. En 2017, l'internaute américain moyen possédait 150 comptes. Pour accéder à un compte sécurisé, les pirates utilisent souvent la méthode la plus banale : ils essayent de deviner le mot de passe. Ils procèdent pour cela comme un voleur de vélo qui testerait toutes les combinaisons possibles d'un cadenas à chiffres jusqu'à réussir à trouver la bonne.

Selon le rapport Data Breach 2021 de Verizon, 23 % des entreprises participant à l'étude ont subi, sous une forme ou une autre, une attaque par force brute. Lorsqu'un compte est piraté, les cybercriminels commettent souvent d'autres méfaits, par exemple des attaques de ransomware. En revanche, s'ils échouent, les utilisateurs n'en sont souvent pas informés car toutes les plateformes ne sont pas transparentes à ce sujet.

Comment fonctionne une attaque par force brute ?

Lors d'une attaque par force brute, les pirates procèdent par tâtonnement, en testant des combinaisons de caractères. Ceux-ci ne sont pas générés manuellement, mais au moyen d'un algorithme. La rapidité avec laquelle le bon mot de passe peut être trouvé dépend de la longueur de ce dernier et du matériel utilisé :

Par exemple, pour un code PIN composé de quatre chiffres, il y a 10^4 ou 10 000 combinaisons possibles. Cela semble beaucoup, mais un processeur moderne n'a besoin que d'une fraction de seconde pour générer toutes les clés.

Si l’on prend un mot de passe de huit lettres avec des majuscules et des minuscules, le nombre de combinaisons est de 52^8, soit 53.459.728.531.456 ou plus de 53 billions de clés possibles. Mais là encore, un processeur performant n'a besoin que de sept heures pour toutes les tester.

Les clés de 128 et 256 bits qui utilisent des algorithmes de cryptage comme l'algorithme AES sont considérées comme très sûres. Leur longueur est respectivement de 32 et 64 caractères utilisant le système numérique hexadécimal. Même les systèmes informatiques les plus puissants du moment mettraient plusieurs trillions d'années à essayer toutes les combinaisons possibles.

Pour générer rapidement des clés, les pirates utilisent souvent un matériel spécial. Les ASICS sont des puces qui exécutent certaines opérations logiques plus rapidement que les processeurs traditionnels. Les GPU (Graphic Processing Units) sont également très populaires. Les puces optimisées pour les cartes graphiques se distinguent quant à elles par une fréquence d'horloge très élevée.

Les mots de passe possibles sont générés par un logiciel que l’on peut se procurer, entre autres, sur le Darknet. Les pirates y trouvent aussi des listes de mots de passe issus de fuites de données antérieures. Il est également possible d'y acheter des réseaux de robots (botnets). De la même manière que pour les attaques DDoS (attaques par déni de service), la puissance de calcul disponible est augmentée grâce à un réseau d'ordinateurs piratés.

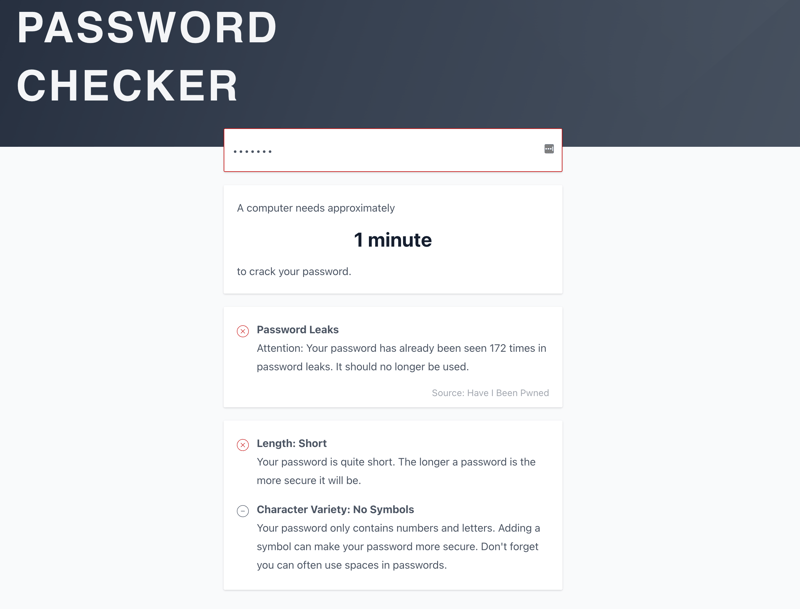

A l’aide du testeur de mot de passe d'EXPERTE.com, vous pouvez découvrir combien de temps il faut à un ordinateur pour craquer un mot de passe ciblé :

Qui se cache derrière les attaques par force brute ?

Tout comme avec les techniques de phishing et d'autres formes de cybercriminalité, des pirates informatiques sont à l’origine de ces attaques et poursuivent souvent plusieurs objectifs à la fois :

Voler des données sensibles – les courriels confidentiels et les données financières sensibles servent à faire chanter les victimes, à voler de l'argent ainsi qu'à effectuer des usurpations d'identité. Par exemple, les pirates peuvent commander des marchandises au nom des personnes concernées. Dans le cas des entreprises, il peut également s’agir d'obtenir des secrets industriels et de les vendre à la concurrence.

Diffuser des logiciels malveillants (malwares) – les comptes de messagerie électronique piratés permettent de distribuer des messages avec des pièces jointes infectées ou bien des liens menant vers des sites web frauduleux. Les destinataires sont plus vulnérables que lors d'une attaque de malware conventionnelle car ils font confiance à l'adresse électronique piratée.

Ternir la réputation des victimes – en attaquant les autorités et les grandes organisations, les comptes piratés sur les réseaux sociaux servent parfois à diffuser des informations fausses ou confidentielles.

Perturber le fonctionnement d’une organisation – il n'est pas rare que les attaques par force brute soient des portes d'entrée pour les cybercriminels, qui effacent des données importantes ou paralysent les serveurs. Ce genre d'attaque est menée soit pour le compte de la concurrence, soit pour des raisons idéologiques.

Demander une rançon – Les pirates combinent parfois des attaques par force brute avec, par exemple, des attaques par ransomware. S'ils pénètrent dans le système avec le mot de passe deviné, ils cryptent les données et ne fournissent la clé qu’en échange d’une somme d’argent.

Prendre le contrôle du site web – Des inconnus se servent d'attaques par force brute ou par hameçonnage pour obtenir des données d'accès et insèrent par exemple des bannières dans un site web sans que personne ne s'en aperçoive. Si quelqu’un clique dessus, ils sont rémunérés. Ils peuvent également modifier des liens qui redirigent les visiteurs vers des sites frauduleux.

Quels sont les types d'attaques par force brute ?

Les pirates ne se limitent pas toujours à essayer des chaînes de caractères aléatoires. Selon la méthode utilisée, les attaques par force brute se répartissent dans les catégories suivantes :

Attaques par force brute classiques – un logiciel génère toutes les combinaisons de mots de passe possibles et les teste sur un compte.

Attaques par dictionnaire – les pirates utilisent ici des mots existants du dictionnaire ou d'une liste de mots de passe pour tenter de se connecter. Ils profitent du fait que de nombreux utilisateurs choisissent des termes ou des phrases connus pour leurs comptes afin de mémoriser plus facilement les mots de passe.

Attaques par force brute inversées – au lieu d'essayer de pirater un seul compte, les cybercriminels testent un mot de passe sur des milliers de comptes. Comme pour les attaques par dictionnaire, ils choisissent souvent des mots de passe banals comme « 123456 » ou « azerty ».

Le bourrage d’identifiants – si des mots de passe ont pu être obtenus par hameçonnage par exemple, les pirates saisissent les mêmes noms d'utilisateur et mots de passe sur d'autres plateformes. Il n'est pas rare que cela fonctionne car de nombreux utilisateurs utilisent les mêmes données d'accès pour plusieurs comptes.

Attaques par force brute hybrides – il arrive souvent que les attaques par force brute combinent plusieurs stratégies. Par exemple, les pirates ajoutent des caractères spéciaux ou des chiffres aux mots de passe du dictionnaire. Ils profitent ainsi du fait que de nombreux utilisateurs changent très peu leurs mots de passe au fil des années.

Les attaques par force brute célèbres

Souvent, le public n'est pas informé des tentatives plus ou moins réussies d'attaques par force brute qui ont eu lieu. Mais il arrive que ces attaques fassent la une des journaux :

Lors de l'attaque par force brute contre la plateforme de développement GitHub en 2013, 40 000 adresses IP ont été ciblées par les pirates qui ont utilisé une liste de mots de passe provenant d'une fuite de données antérieure. À ce jour, on ne sait toujours pas combien de comptes ont été piratés.

En 2015, des cybercriminels ont détourné plus de 20 millions de comptes du géant du commerce électronique Alibaba. Ils ont notamment acheté des produits et posté de fausses évaluations. Avec l’aide d’une base de données de mots de passe, 20% de ces attaques par force brute ont porté leurs fruits.

L'attaque par force brute contre Nintendo en 2013 a duré près d'un mois. Plus de 25 000 comptes ont été ciblés pour un total de plus de 15 millions de tentatives de connexion.

Comment se protéger contre les attaques par force brute ?

Il est impossible d'empêcher les attaques par force brute. Toutefois, en adoptant les bonnes stratégies, les utilisateurs rendent la tâche difficile aux pirates qui tentent de deviner leur mot de passe. Par ailleurs, les professionnels de l'informatique peuvent veiller à ce que les serveurs résistent mieux à une attaque.

Comment protéger ses comptes en tant qu'utilisateur ?

Des mots de passe forts – Choisissez des mots de passe d'au moins 15 caractères. Évitez les termes déjà utilisés, les dates de naissance et les phrases. Un gestionnaire de mots de passe facilite grandement la création et la gestion de mots de passe sûrs. Notre testeur vous permet de déterminer la force de votre mot de passe.

Une connexion plus sûre – Si possible, connectez-vous toujours avec une authentification à deux facteurs.

Une communication cryptée – Utilisez des protocoles cryptés comme HTTPS pour éviter que les pirates n'interceptent vos données lorsque vous saisissez votre mot de passe.

Renoncer aux mots de passe – Les méthodes les plus sûres sont celles qui ne nécessitent pas de mot de passe, comme FIDO2, et qui permettent une authentification à l'aide de procédures biométriques ou de périphériques matériels.

Comment protéger le serveur en tant qu'administrateur ?

Limiter le nombre de tentatives de connexion – Définissez un nombre maximal possible de connexions erronées. Par exemple, un compte doit être bloqué dans un premier temps après trois tentatives de connexion infructueuses. Cette procédure ne protège toutefois pas contre les attaques par force brute inversées.

Modifier les ports par défaut – Dans les applications internet, le client et le serveur communiquent généralement de manière cryptée via le protocole SSH (Secure Shell), qui utilise le port 22 par défaut. Les pirates voient ainsi leur travail facilité en cas d'attaque par force brute car ils savent quel port attaquer. En revanche, si vous modifiez le port dans les paramètres du serveur, ils doivent d'abord effectuer une recherche laborieuse. Pour cela, ouvrez le fichier sshd_config et remplacez le port 22 par une valeur comprise entre 1024 et 65536. Assurez-vous tout de même que le port choisi n'est pas occupé.

Réglementer l'accès via le bureau à distance (Remote Desktop) – De nombreuses attaques par force brute utilisent les points faibles des connexions via le bureau à distance. N'autorisez donc que des adresses IP sélectionnées à accéder au bureau à distance. Vous pouvez également utiliser les modèles de sécurité Zero-Trust qui s'avèrent efficaces en combinant l'authentification à deux facteurs, les pare-feux et le géoblocage.

Installer un CAPTCHA – Les CAPTCHA protègent les serveurs en bloquant les robots.

Supprimer régulièrement les comptes inutilisés – Si un compte n'est pas utilisé depuis longtemps, il se peut que les données de connexion soient obsolètes et ne correspondent plus aux consignes de sécurité actuelles. Dans ce cas, les attaques par force brute sont particulièrement efficaces.

Surveiller le trafic – Les fichiers journaux permettent d'avoir un aperçu des tentatives de connexion infructueuses. Examinez régulièrement les journaux à la loupe et bloquez les adresses IP suspectes.

Ne pas enregistrer de mots de passe sans les crypter – Les mots de passe enregistrés sur le serveur doivent être cryptés avec des algorithmes 256 bits. Certes, cela ne protège pas contre les attaques par force brute classiques, mais cela empêche le bourrage d’identifiants.

Conclusion

Les attaques par force brute constituent une menace pour les utilisateurs d'Internet, les gestionnaires de serveurs et les entreprises. Une sécurité sans faille n'existe pas, mais avec les bonnes stratégies vous pouvez rendre la tâche des pirates particulièrement difficile.

En tant qu'utilisateur, vous pouvez protéger vos données en choisissant des mots de passe forts, de préférence via un gestionnaire de mots de passe, et en vous connectant à l'aide de l'authentification à deux facteurs ou de méthodes sans mot de passe. Les administrateurs se protègent des pirates en configurant correctement les connexions SSH ou via le bureau à distance, en limitant le nombre maximal de tentatives de connexion et en surveillant le trafic.

Questions fréquentes

Lors d’attaques par force brute, les pirates informatiques devinent un mot de passe en essayant toutes les combinaisons possibles. Soit ils font générer des chaînes de caractères aléatoires par un logiciel (attaques par force brute classiques), soit ils utilisent par exemple une liste de mots existants (attaques par dictionnaire).

De nombreuses attaques par force brute visent les connexions SSH ou via le bureau à distance (Remote Desktop). Il est donc important de miser sur une authentification sécurisée des utilisateurs. Les CAPTCHA, la limitation des tentatives de connexion et le blocage des adresses IP suspectes permettent de tenir les pirates à distance. Par ailleurs, ces connexions ne devraient pas utiliser les ports standards.

Plus le mot de passe est long, plus il est difficile pour les pirates de le deviner par tâtonnement. Les caractères spéciaux et le mélange de lettres majuscules et minuscules augmentent le nombre de combinaisons possibles. De plus, un mot de passe fort ne contient pas de terme existant, de date de naissance ou de nom de personne. Grâce au testeur de mot de passe d'EXPERTE.com, mesurez le niveau de sécurité de votre mot de passe.